皆さんこんにちは。インフラサービスチーム橋本です。

前回、「攻撃者」について概要をお話ししました。

本ブログでは攻撃者が使用する攻撃手法についてまとめました。

攻撃手法の分類については明確に記載されているものは探すことができませんでしたが、

今回は以下の項目で代表的な攻撃手法をピックアップして説明します。

目次

1.特定の対象を狙った攻撃

2.不特定多数を狙った攻撃

3.負荷をかける攻撃

4.OSやWebサイトの脆弱性を狙った攻撃

1.特定の対象を狙った攻撃

・マルウェア Malicious Softwareの略で、翻訳すると「悪意あるソフトウェア」となります。

ウイルスやワームのような「使用者の意図しない動作を行い、損害を与えるソフトウェア」の総称です。

ウイルスに感染したアプリケーションやファイルを開くと、

ウイルスが起動し、ファイルの削除や暗号化、アプリケーションの変更、システム機能の停止など、

ウイルスによりさまざまな悪意あるプログラムが実行されます。

その被害としては、以下のような内容が挙げられます。

・個人情報漏えい、遠隔操作

・PCの動作停止

・機密情報の暗号化を行い、身代金の要求

・攻撃の踏み台 等

令和4年9月15日に警視庁から公開されている資料によりますと、

企業などからのランサムウェア被害に関する報告は、前年同期比87%増の114件となっています。

以前ブログでも、マルウェアに関する内容で、

メールの添付ファイルから感染するEmotetについて記載を行いました。

2.不特定多数を狙った攻撃

・中間者攻撃(MITM攻撃)

Man-In-The-Middleの略です。

別名バケツリレー攻撃とも呼ばれ、

攻撃者は正規のサーバーとの間に割り込んでそれぞれのデータを受け取り、

盗聴、改ざんして通信先の相手に送り出します。

クライアントもサーバーも中間者が介入していることに気づきません。

クライアントにとっては中間者が正規のサーバーのように振る舞っており、

サーバーからすると正規のクライアントのように振る舞います。

それぞれのデータをうまく改ざんしており、気付きにくいという特徴があります。

特に中間者攻撃は、公衆Wi-Fiなどで発生しやすいと言われており、

利用者が何も知らずに、攻撃者の用意したアクセスポイントに接続してしまい、

そのアクセスポイントが中間者となります。

通信の内容が暗号化されていない場合、盗聴、改ざんされてしまいます。

公衆Wi-Fiの利用には十分気をつけて頂きたいです。

また、最近では中間者攻撃を進化させたMITB(Man-In-The-Browser)攻撃というものもあります。

ブラウザを乗っ取り、通信内容の盗聴や改ざんを行う攻撃で、

クライアントがメールの添付ファイルを信じてファイルを実行してしまったり

メールに記載されている不正なURLをクリックしてマルウェアに感染してしまうと

Webブラウザが乗っ取られてしまう場合があります。

この状態で、もしオンラインバンキングなどを利用すると、

ユーザーは正規の相手に送信の処理をしたとしても、実際には通信内容が改ざんされており、

実際は攻撃者の口座に送金されてしまうような事例も発生します。

3.負荷をかける攻撃

・DoS攻撃

・DDoS攻撃

DoS(Denial of Service)攻撃とは、

一つのパソコンから様々な手段で負荷を与えることで、

攻撃対象のサーバーのサービスを停止させる攻撃です。

ex)F5攻撃

ページの再読み込みを行うF5キーを何度も繰り返し実行する攻撃です。

ページの再読み込みを繰り返し行うことで、対象のサーバーに負荷を掛け、

正常なサービスができないようにします。

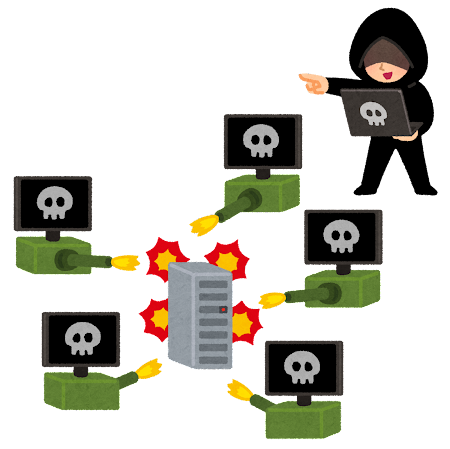

DDoS(Distributed DoS)攻撃とは、

分散されたDoS攻撃で、大量のマシンを用意し、

分散してDoS攻撃を行います。

一度に大量のパケットを送信することで、

ネットワークリソースを枯渇させる狙いがあります。

ネットワークリソースの枯渇を狙われた場合やっかいとなります。

FWなどで該当の通信がDDoS攻撃と特定できても、

大量の通信自体がFWまで届いてしまっているため、

サーバーからインターネットへ向かう帯域が占有されてしまい、

結果的に通信が遅くなり、正常なサービスが提供できなくなってしまいます。

4.OSやWebサイトの脆弱性を狙った攻撃

・バッファーオーバーフロー攻撃

攻撃対象のコンピュータのバッファーを超えるような大量のデータを送って

誤作動を起こさせる攻撃です。

プログラムが予期しないレベルの大量のデータを受信して誤動作を引き起こします。

その隙に攻撃者が用意したプログラムを実行させ、管理者権限のを乗っ取り、

管理者にしかアクセスできない機密情報を搾取したり、改ざん、破壊などを行います。

今回は、「攻撃手法」についてピックアップして記載しました。

攻撃手法には高度な技術、知識を必要とするものも多くあり、

攻撃を防ぐ側の立場として知識、経験不足を感じることもあるかと思います。

それでも継続的に情報収集に取り組むことが重要だと考えます。

本記事がセキュリティ対策について理解を深めたいという方の参考になれば幸いです。

参照)

1)まさるの勉強部屋【22年 高度共通 応用情報】#11 セキュリィティ 攻撃手法

→https://www.youtube.com/watch?v=_aKEchf44Nk

2)【マルウェアの代表的な6つの感染経路別】多層防御アプローチによる対策一覧まとめ

→https://insights-jp.arcserve.com/malware-protection

3)令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について

→https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_kami_cyber_jousei.pdf

4)バッファオーバーフロー攻撃とは?攻撃手法や影響など詳しく解説!

→https://it-trend.jp/cyber_attack/article/cyber_attack_series2